DKIM – DomainKeys Identified Mail ist ein Protokoll zur Überprüfung der Echtheit des E-Mail Senders. DKIM überprüft also nur den Sender auf Echtheit und nicht auf Spam.

Was wird benötigt?

Um DKIM zu verwenden müssen ein öffentlicher und privater RSA Schlüssel erstellt werden. Diese Schlüssel lassen sich ganz einfach unter Linux oder Windows mit OpenSSL erstellen.

Linux

openssl genrsa -out /home/ssl/DKIM_Key.key 2048

openssl rsa -in /home/ssl/DKIM_Key.key -out /home/ssl/DKIM_Key.public -pubout -outform PEMWindows

openssl.exe genrsa -out DKIM_Private.key 2048

openssl.exe rsa -in DKIM_Private.key -out DKIM_Key.public -pubout -outform PEM

Jetzt haben wir 2 Keys erstellt die wir nutzen können um DKIM einzurichten.

Wer es einfacher haben möchte kann auf der Seite von DKIM Core sich die Schlüssel mit dem Tool erstellen lassen.

Haben wir jetzt unsere beiden Schlüssel, sollten wir diese an einem sicheren Ort speichern falls man später mal darauf zurückgreifen muss.

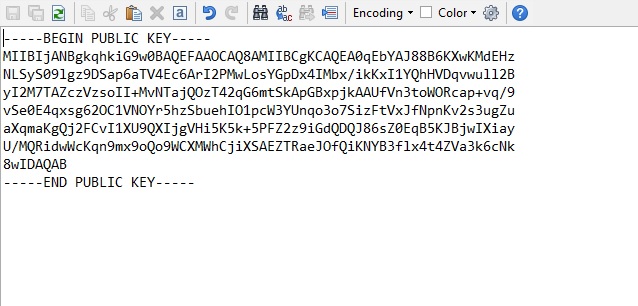

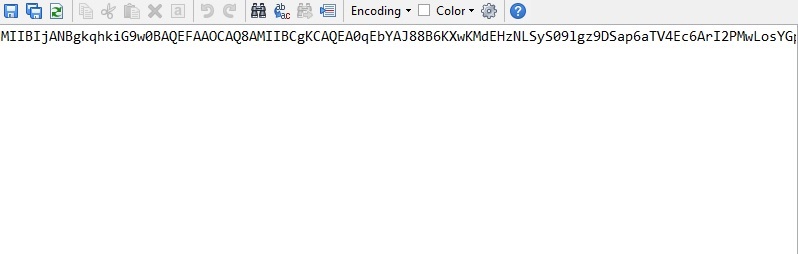

Jetzt nutzen wir den öffentlichen Schlüssel um einen Eintrag auf unserem DNS Server zu erstellen, vorher muss der Schlüssel in ein lesbares Format gebracht werden. Dazu nutzt man am besten Notepad++ oder wer über WinSCP arbeitet den intigrierten Editor.

Es werden die erste und die letzte Zeile gelöscht und danach jede einzelne Zeil auf eine Zeile reduziert. Dabei ist darauf zu achten das kein Zeichen des Schlüssels gelöscht wird weil ansonsten der ganze Schlüssel ungültig wird.

Der Key sollte dann so aussehen.

Der Eintrag im DNS sieht dann wie Folgt aus:

DKIM._domainkey.domain.de TXT 0 v=DKIM1; k=rsa; p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA0qEbYAJ88B6KXwKMdEHzNLSyS09lgz9DSap6aTV4Ec6ArI2PMwLosYGpDx4IMbx/ikKxI1YQhHVDqvwull2ByI2M7TAZczVzsoII+MvNTajQOzT42qG6mtSkApGBxpjkAAUfVn3toWORcap+vq/9vSe0E4qxsg62OC1VNOYr5hzSbuehIO1pcW3YUnqo3o7SizFtVxJfNpnKv2s3ugZuaXqmaKgQj2FCvI1XU9QXIjgVHi5K5k+5PFZ2z9iGdQDQJ86sZ0EqB5KJBjwIXiayU/MQRidwWcKqn9mx9oQo9WCXMWhCjiXSAEZTRaeJOfQiKNYB3flx4t4ZVa3k6cNk8wIDAQAB

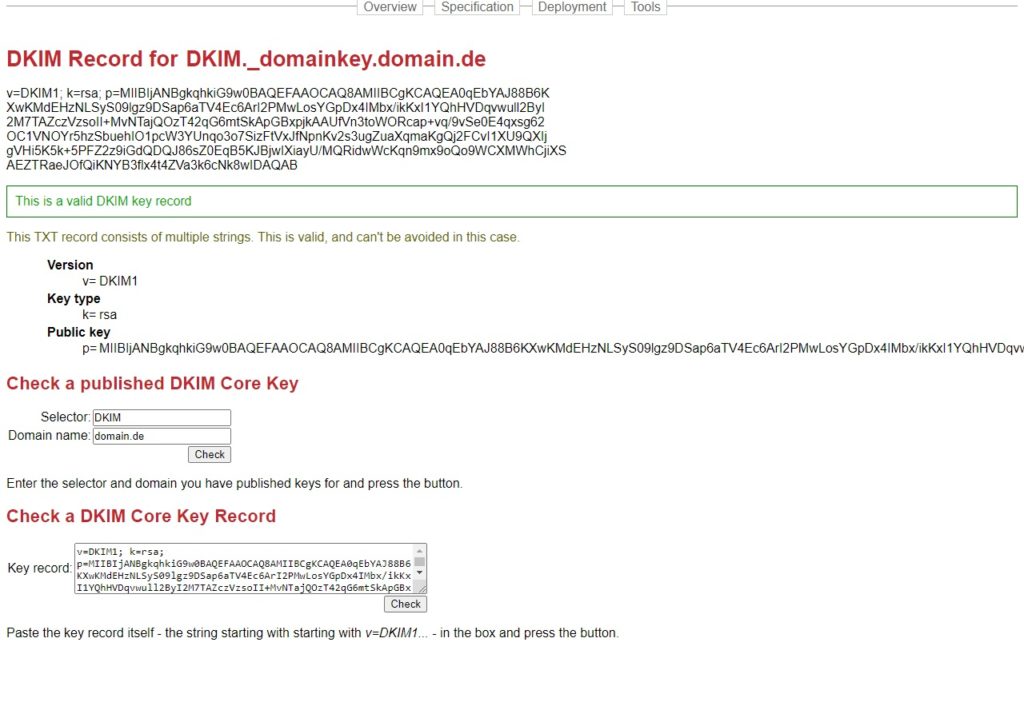

Nachdem der Eintrag gespeichert wurde sollte man ihn auf Funktion überprüfen, hier nutzt man das DKIM Core Tool.

Eine Erfolgreiche Überprüfung sieht dann so aus:

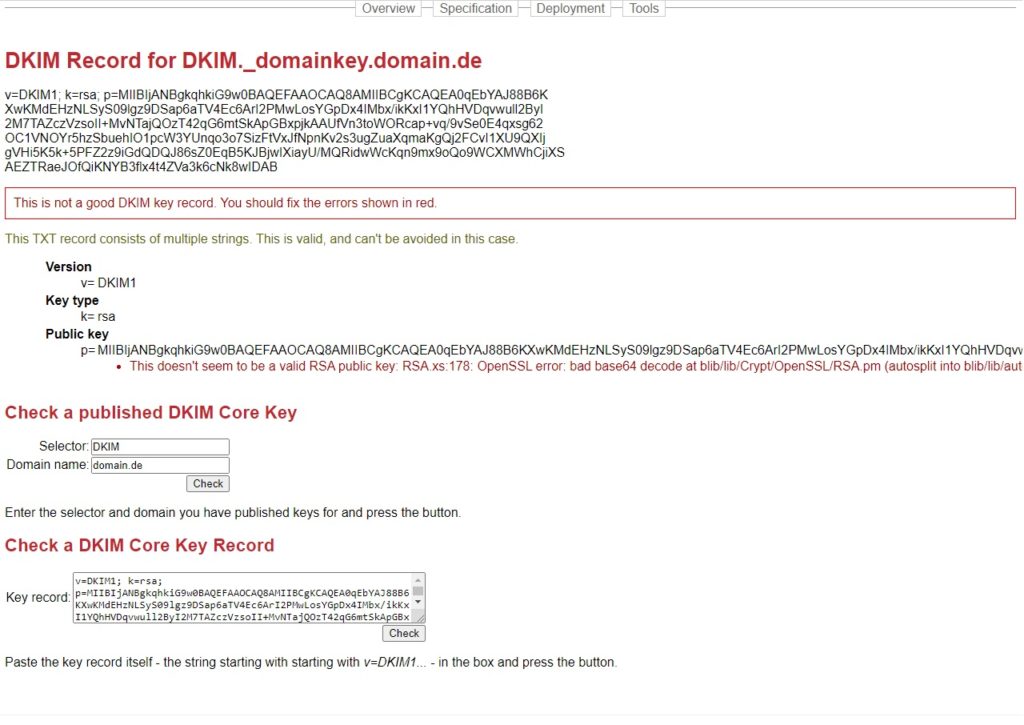

Falls man folgende Anzeige erhält, dann hat man vermutlich beim bearbeiten des Schlüssels Zeichen gelöscht oder man hat den privaten Schlüssel verwendet.

Hat alles geklappt muss man jetzt noch den privaten Schlüssel in der Firewall eingetragen, z.b. pfSense, Sophos UTM oder XG etc.

Ich nutze hier für die UTM 9 von Sophos.

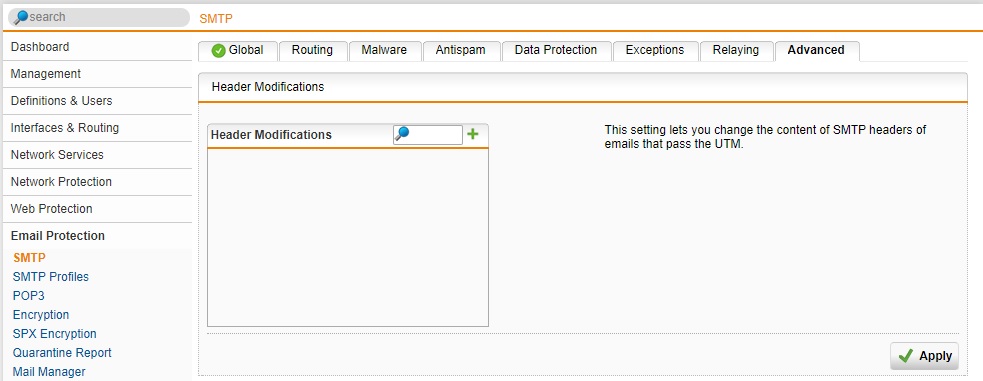

Hier öffnet man die Email Protection – SMTP – Advanced und geht zu dem Eintrag

DomainKeys Identified Mail (DKIM).

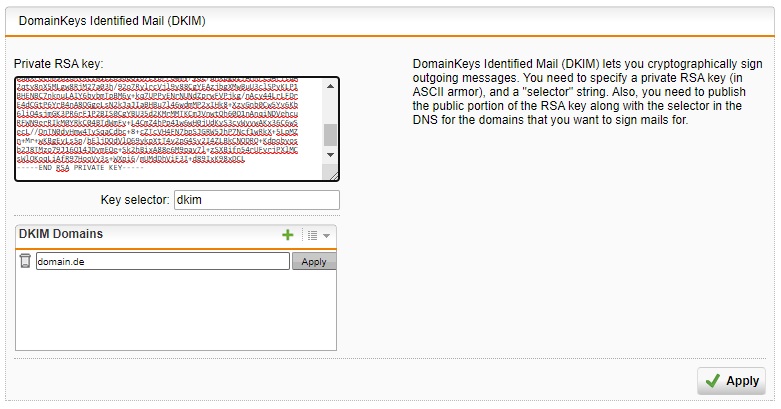

Nun wird der Private Schlüssel kopiert und unter Private RSA key eingefügt.

Unter Key selector trägt man wie in meinem Beispiel DKIM ein, je nach dem welchen Wert man genommen hat, muss man diesen dann anpassen.

Bei DKIM Domains, wird die Domain eingetragen die mit den Schlüsseln verwendet werden sollen.

Zum guten Schluss, nicht vergessen mit Apply die Änderungen zu speichern.

Schreibe einen Kommentar